Hoe HTTP headers instellen? *

-

Onderwerp Auteur

- Bezoeker

-

02 nov 2018 15:00 #18075

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Content-Security-Policy:

Content-Security-Policy: laat ik hier een klein stukje over schrijven;

Zodra men alleen een SSL slotje heb verkregen, wil dat absoluut niet aangegeven dat jouw website veilig is, er komt veel meer bij kijken dan men zou denken. Het gaat dus om jouw gegevens zoals die van de bezoeker op jouw website. Zoals in het eerder beschreven stuk staat al direct vermeld "Certificate Transparency (CT) is een systeem van Google dat uitgegeven certificaten bijhoudt in sterk beveiligde, publiek beschikbare logs" Google moet je dus herkennen in hun lijst van betrouwbare website. Even als "Als het gebruikte certificaat niet op deze lijst voorkomt, is het certificaat dus (mogelijk) foutief of fraudulent uitgegeven. ", zodra je dus de nodige stappen onderneemt, zal Google je dus niet herkennen als veilige website.

Maar hoe nu verder, om je website met SSL certificaat die als "veilig" wordt beschouw, daadwerkelijk veilig te maken.

In eerdere topics heb ik al diverse mogelijkheden vermeld, echter er ontbrak nog steeds de belangrijkste de "Content-Security-Policy:" die juist zo ongelooflijk belangrijk is om op de lijst te komen staan bij Google.

Inmiddels ben ik al dagen bezig met lezen, lezen en lezen gezien dat de "Content-Security-Policy:" zeer moeilijk aan de gang te krijgen is tot bijna onmogelijk. Echter daar is nu verandering in gekomen dat op allee punten groen staat en zelf een A+ zoals dat te zien is via deze link . en zoals op de foto te zien zal zijn.

Zoals te zien is, staat nu ook in groen de Content-Security-Policy:

In de volgende topic zal ik alles plaatsen wat je moet doen om een A+ te krijgen op alles wat er voor nodig is.

Content-Security-Policy: laat ik hier een klein stukje over schrijven;

Certificate Transparency (CT) is een systeem van Google dat uitgegeven certificaten bijhoudt in sterk beveiligde, publiek beschikbare logs.

Bij het bezoeken van een website checkt Chrome in deze logs of het aangetroffen SSL certificaat wel de juiste is.

In de logs wordt per domeinnaam bijgehouden wanneer voor een domein een certificaat is afgegeven en door welke CA (uitgever van het certificaat).

Als het gebruikte certificaat niet op deze lijst voorkomt, is het certificaat dus (mogelijk) foutief of fraudulent uitgegeven. De browser kan dan de nodige acties ondernemen.

Zodra men alleen een SSL slotje heb verkregen, wil dat absoluut niet aangegeven dat jouw website veilig is, er komt veel meer bij kijken dan men zou denken. Het gaat dus om jouw gegevens zoals die van de bezoeker op jouw website. Zoals in het eerder beschreven stuk staat al direct vermeld "Certificate Transparency (CT) is een systeem van Google dat uitgegeven certificaten bijhoudt in sterk beveiligde, publiek beschikbare logs" Google moet je dus herkennen in hun lijst van betrouwbare website. Even als "Als het gebruikte certificaat niet op deze lijst voorkomt, is het certificaat dus (mogelijk) foutief of fraudulent uitgegeven. ", zodra je dus de nodige stappen onderneemt, zal Google je dus niet herkennen als veilige website.

Maar hoe nu verder, om je website met SSL certificaat die als "veilig" wordt beschouw, daadwerkelijk veilig te maken.

In eerdere topics heb ik al diverse mogelijkheden vermeld, echter er ontbrak nog steeds de belangrijkste de "Content-Security-Policy:" die juist zo ongelooflijk belangrijk is om op de lijst te komen staan bij Google.

Inmiddels ben ik al dagen bezig met lezen, lezen en lezen gezien dat de "Content-Security-Policy:" zeer moeilijk aan de gang te krijgen is tot bijna onmogelijk. Echter daar is nu verandering in gekomen dat op allee punten groen staat en zelf een A+ zoals dat te zien is via deze link . en zoals op de foto te zien zal zijn.

Zoals te zien is, staat nu ook in groen de Content-Security-Policy:

In de volgende topic zal ik alles plaatsen wat je moet doen om een A+ te krijgen op alles wat er voor nodig is.

Onderwerp is gesloten.

-

Onderwerp Auteur

- Bezoeker

-

02 nov 2018 16:05 #18076

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Hoe verkrijg ik een super veilige website (1)

Om alles correct voor te bereiden, moet iedere stap zoals beschreven opgevolgd worden.

Stap 1

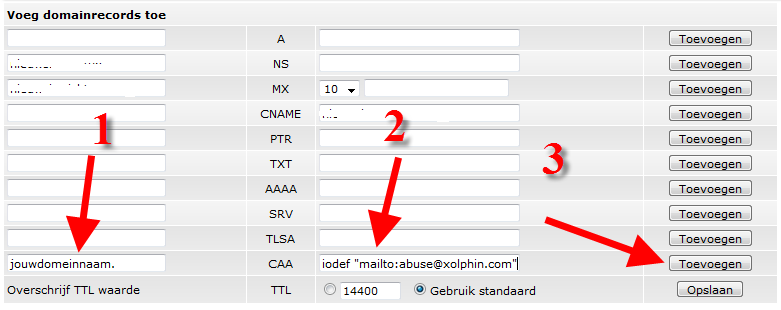

DNS CAA aanmaken in DirectAdmin, met de plaatjes kan makkelijk alle stappen gevolgd worden.

Laten we een DNS CAA aanmaken, klik op de link in je DirectAdmin "DNS Beheer"

Scrol geheel naar beneden, daar je je het volgende ziet staan zoals op het plaatje te zien zal zijn.

Stap 2

Voeg vervolgens aan de linkerzijde het volgende in

Jouwdomeinnaam. MET EEN . (punt) aan het einde van je domeinnaam

Volgende stap aan de rechterzijde vul je het volgende in, en verander daar niet aan. Vul aan de rechterzijde het volgende in, verander daar natuurlijk naar jouw e-mail adres

0 iodef "mailto:[email protected]"

Voeg nu toe, dat wat je ingevuld hebt, dan is de eerste record aangemaakt.

Stap (3)

Een tweede DNS CAA aanmaken, wederom verander niets aan het gene wat hieronder staat vermeld. Je herhaald namelijk nu, wat je al eerder hebt uitgevoerd hebt bij het aanmaken van de eerste DNS CAA.

Vergeet de punt niet an de domeinnaam

Linker vak

jouwdomeinnaam.

Rechter vak

0 issuewild "letsencrypt.org"

Voeg nu toe, dat wat je ingevuld hebt, dan is de eerste record aangemaakt.

Stap (4)

Goed we gaan er nog 1 aanmaken voor de zekerheid een WILDCARD DNS CAA

linker vak

jouwdomeinnaam.

rechter vlak

0 issuewild "letsencrypt.org"

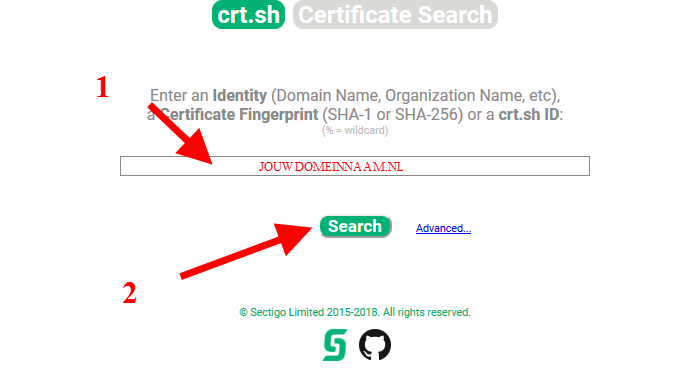

NU MOET JE TESTEN OF JE HET GOED GEDAAN HEBT.

Hoe te gebruiken deze test, gewoon alleen dit erin typen: jouwdomeinnaam.nl (zie foto)

De test kan je hier uitvoeren

Je zal per direct en enorme lijst te voorschijn komen, betekend dat je het goed gedaan hebt.

Tja er is nog iets dit is een optie:

Bewaak uw domein (optioneel)

Zelfs als u een CAA-record publiceert, kan een niet-conforme certificeringsinstantie uw CAA-records negeren. Gebruik Cert Spotter om certificaattransparantielogboeken bij te houden, zodat u een e-mail ontvangt als dit gebeurt.

Kosten per maand zijn in dollars 15,95 = 13.97 EURO per maand voor 1 domeinnaam

Hier de link naar Cert Spotter

Of deze

Cert Spotter API-prijzen

1.000 zoekopdrachten

$ 0 / maand

1.000 single-hostname vragen / uur

100 vragen per domein / uur

75 vragen / minuut

5 vragen / seconde

Hier de link voor meer informatie en aanmelding

Je bent nu klaar met het toevoegen van de DNS CAA records

In de Volgende topic zal ik het hebben over je server Legasy SSL Certificaat HSTS maken

Om alles correct voor te bereiden, moet iedere stap zoals beschreven opgevolgd worden.

Stap 1

DNS CAA aanmaken in DirectAdmin, met de plaatjes kan makkelijk alle stappen gevolgd worden.

Laten we een DNS CAA aanmaken, klik op de link in je DirectAdmin "DNS Beheer"

Scrol geheel naar beneden, daar je je het volgende ziet staan zoals op het plaatje te zien zal zijn.

Stap 2

Voeg vervolgens aan de linkerzijde het volgende in

Jouwdomeinnaam. MET EEN . (punt) aan het einde van je domeinnaam

Volgende stap aan de rechterzijde vul je het volgende in, en verander daar niet aan. Vul aan de rechterzijde het volgende in, verander daar natuurlijk naar jouw e-mail adres

0 iodef "mailto:[email protected]"

Voeg nu toe, dat wat je ingevuld hebt, dan is de eerste record aangemaakt.

Stap (3)

Een tweede DNS CAA aanmaken, wederom verander niets aan het gene wat hieronder staat vermeld. Je herhaald namelijk nu, wat je al eerder hebt uitgevoerd hebt bij het aanmaken van de eerste DNS CAA.

Vergeet de punt niet an de domeinnaam

Linker vak

jouwdomeinnaam.

Rechter vak

0 issuewild "letsencrypt.org"

Voeg nu toe, dat wat je ingevuld hebt, dan is de eerste record aangemaakt.

Stap (4)

Goed we gaan er nog 1 aanmaken voor de zekerheid een WILDCARD DNS CAA

linker vak

jouwdomeinnaam.

rechter vlak

0 issuewild "letsencrypt.org"

NU MOET JE TESTEN OF JE HET GOED GEDAAN HEBT.

Hoe te gebruiken deze test, gewoon alleen dit erin typen: jouwdomeinnaam.nl (zie foto)

De test kan je hier uitvoeren

Je zal per direct en enorme lijst te voorschijn komen, betekend dat je het goed gedaan hebt.

Tja er is nog iets dit is een optie:

Bewaak uw domein (optioneel)

Zelfs als u een CAA-record publiceert, kan een niet-conforme certificeringsinstantie uw CAA-records negeren. Gebruik Cert Spotter om certificaattransparantielogboeken bij te houden, zodat u een e-mail ontvangt als dit gebeurt.

Kosten per maand zijn in dollars 15,95 = 13.97 EURO per maand voor 1 domeinnaam

Hier de link naar Cert Spotter

Of deze

Cert Spotter API-prijzen

1.000 zoekopdrachten

$ 0 / maand

1.000 single-hostname vragen / uur

100 vragen per domein / uur

75 vragen / minuut

5 vragen / seconde

Hier de link voor meer informatie en aanmelding

Je bent nu klaar met het toevoegen van de DNS CAA records

In de Volgende topic zal ik het hebben over je server Legasy SSL Certificaat HSTS maken

Onderwerp is gesloten.

-

Onderwerp Auteur

- Bezoeker

-

02 nov 2018 16:15 #18077

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Hoe verkrijg ik een super veilige website (2)

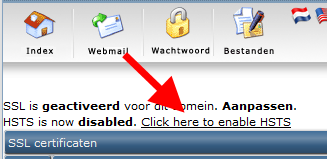

Activeren van HSTS in Direct admin

Login bij jouw DirectAdmin, en zoek de link op zoals op het plaatje is weergegeven "SSL certificaten" en klik daarop

Nu ben je in het volgende scherm gekomen, dan zie je aan de rechterzijde het volgende staan "Legacy SSL certificaten" klik daarop

Nu ben je beland dat waar jij jouw HSTS kunt benaderen, klik op die link

Nu ben je zoals het plaatje beland dat waar jij je HSTS kunt activeren, druk op activeren.

Nu dat jij dat hebt gedaan, ben je geheel klaar in DirectAdmin

Volgende en laatste onderdeel, is het toevoegen van wat er nodig is in jouw .htaccess bestand

Activeren van HSTS in Direct admin

Login bij jouw DirectAdmin, en zoek de link op zoals op het plaatje is weergegeven "SSL certificaten" en klik daarop

Nu ben je in het volgende scherm gekomen, dan zie je aan de rechterzijde het volgende staan "Legacy SSL certificaten" klik daarop

Nu ben je beland dat waar jij jouw HSTS kunt benaderen, klik op die link

Nu ben je zoals het plaatje beland dat waar jij je HSTS kunt activeren, druk op activeren.

Nu dat jij dat hebt gedaan, ben je geheel klaar in DirectAdmin

Volgende en laatste onderdeel, is het toevoegen van wat er nodig is in jouw .htaccess bestand

Onderwerp is gesloten.

-

Onderwerp Auteur

- Bezoeker

-

02 nov 2018 16:56 #18078

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Hoe verkrijg ik een super veilige website (3)

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Alle opties met * zijn verplicht, en aanwezig moeten zijn op de server in je .htaccess bestand

*Expect-CT

*Access-Control-Allow-Origin

*Access-Control-Expose-Headers

*Access-Control-Allow-Methods

*Access-Control-Allow-Headers

*X-XSS-Protection

*X-Content-Type-Options

*X-Frame-Options

*Referrer-Policy

*Transfer-Encoding

*Feature-Policy

*Strict-Transport-Security

Extra

Last-Modified

max-age

TE

Alle hierboven zijn per onderdeel uitgezocht, en of dat ze van toepassing zijn.

Belangrijk is, om na te zien, of bepaalde "headers" niet verouderd zijn en of dat ze juist absoluut niet in de .htaccess bestand moeten komen te staan.

Keep-Alive: absoluut niet gebruiken, en is verouderd

Pragma: is absoluut niet gebruiken, en is verouderd

Var: is nog niet echt duidelijk waarom daar een melding van binnen komt dat die niet goed ingesteld zijn.

Ieder kan zijn eigen instellingen controleren via deze website link naar REDbot

En het belangrijkste is, dat jij bij de zoekmachines opgenomen wordt als VEILIGE website.

Goed even iets vooraf, iedere website zoals iedere server is anders. Het kan dus zijn dat de "Content-Security-Policy: " die hier staat geconfigureerd niet functioneert op jouw server. In de volgende topic zal ik dan ook een andere plaatsen die wellicht bij jouw wel werkt.

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Nog een noot: Het is absoluut mogelijk, dat je frontpage compleet vervormd/anders eruit kan zien. Daarom de eerdere melding

Het beste is om een schone .htaccess bestand te plaatsen op de server root, deze die meegeleverd wordt in de download bestand van Joomla.

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

LET OP: verander JOUWDOMEINNAAM.NL in jouw domeinnaam, het zijn er 3 stuks dus let op

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Goed dat is dus een compleet gedeelte wat je dus in je .htaccess bestand kunt plaatsen. Echter is er nog een onderdeel en dat is het volgende

Het hierboven geschreven stuk, is om je website zonder www. te vertonen, spijtig genoeg had ik te veel schermen open, om hier exact de werking te kunnen omschrijven waarom dat zo belangrijk was. Dit laatste kan je altijd eens nadien eraan toevoegen, als het daadwerkelijk nodig mocht zijn.

Goed nu wil je weten dat of jouw website ook een A+ heeft.

Hier zijn een aantal linken om je website uit te testen

Link 1 test website

Link 2 test website

Link 3 test website

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Alle opties met * zijn verplicht, en aanwezig moeten zijn op de server in je .htaccess bestand

*Expect-CT

*Access-Control-Allow-Origin

*Access-Control-Expose-Headers

*Access-Control-Allow-Methods

*Access-Control-Allow-Headers

*X-XSS-Protection

*X-Content-Type-Options

*X-Frame-Options

*Referrer-Policy

*Transfer-Encoding

*Feature-Policy

*Strict-Transport-Security

Extra

Last-Modified

max-age

TE

Alle hierboven zijn per onderdeel uitgezocht, en of dat ze van toepassing zijn.

Belangrijk is, om na te zien, of bepaalde "headers" niet verouderd zijn en of dat ze juist absoluut niet in de .htaccess bestand moeten komen te staan.

Keep-Alive: absoluut niet gebruiken, en is verouderd

Pragma: is absoluut niet gebruiken, en is verouderd

Var: is nog niet echt duidelijk waarom daar een melding van binnen komt dat die niet goed ingesteld zijn.

Ieder kan zijn eigen instellingen controleren via deze website link naar REDbot

En het belangrijkste is, dat jij bij de zoekmachines opgenomen wordt als VEILIGE website.

Goed even iets vooraf, iedere website zoals iedere server is anders. Het kan dus zijn dat de "Content-Security-Policy: " die hier staat geconfigureerd niet functioneert op jouw server. In de volgende topic zal ik dan ook een andere plaatsen die wellicht bij jouw wel werkt.

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Nog een noot: Het is absoluut mogelijk, dat je frontpage compleet vervormd/anders eruit kan zien. Daarom de eerdere melding

Het beste is om een schone .htaccess bestand te plaatsen op de server root, deze die meegeleverd wordt in de download bestand van Joomla.

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

LET OP: verander JOUWDOMEINNAAM.NL in jouw domeinnaam, het zijn er 3 stuks dus let op

Code:

<IfModule mod_headers.c>

Header set Date: "Wed, 21 Oct 2015 07:28:00 GMT"

Header set Last-Modified: "Wed, 21 Oct 2015 07:28:00 GMT"

Header set Expect-CT: "enforce, max-age=30"

Header set Feature-Policy: "accelerometer 'none'; autoplay 'self'; fullscreen 'self'; midi 'self'; picture-in-picture 'none'; picture-in-picture 'none'; sync-xhr 'none';"

Header always set Strict-Transport-Security: "max-age=63072000; includeSubDomains; preload" env=HTTPS

Header set Content-Security-Policy: "require-sri-for script; require-sri-for style"

Header set Access-Control-Expose-Headers: "X-Custom-Header, Content-Length"

Header set Accept-Encoding: "br;q=1.0, gzip;q=0.8, *;q=0.1"

Header set Accept-Ranges: none

Header set Access-Control-Max-Age: 3600

Header set Access-Control-Max-Age: 506614

Header always unset "X-Powered-By"

Header unset "X-Powered-By"

Header set X-DNS-Prefetch-Control: off

Header set X-XSS-Protection: "1; mode=block"

Header set X-Content-Type-Options: "nosniff"

Header always set x-frame-options "SAMEORIGIN"

Header set Referrer-Policy "no-referrer, strict-origin-when-cross-origin"

Header set If-None-Match: *

Header set Access-Control-Allow-Origin: https://JOUWDOMEINNAAM.NL

Header set Access-Control-Allow-Methods: "POST, GET"

Header set TE: "trailers, deflate;q=0.5"

</IfModule>

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Goed dat is dus een compleet gedeelte wat je dus in je .htaccess bestand kunt plaatsen. Echter is er nog een onderdeel en dat is het volgende

Code:

RewriteCond %{HTTPS} off [OR]

RewriteCond %{HTTP_HOST} ^www\. [NC]

RewriteRule ^ https://JOUWDOMEINNAAM.NL%{REQUEST_URI} [L,NE,R=301]

Het hierboven geschreven stuk, is om je website zonder www. te vertonen, spijtig genoeg had ik te veel schermen open, om hier exact de werking te kunnen omschrijven waarom dat zo belangrijk was. Dit laatste kan je altijd eens nadien eraan toevoegen, als het daadwerkelijk nodig mocht zijn.

Goed nu wil je weten dat of jouw website ook een A+ heeft.

Hier zijn een aantal linken om je website uit te testen

Link 1 test website

Link 2 test website

Link 3 test website

MAAK ALTIJD EERST EEN BACKUP VAN DE HUIDIGE SITUATIE..

Onderwerp is gesloten.

-

Onderwerp Auteur

- Bezoeker

-

02 nov 2018 21:34 #18081

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Aanvulling op de topic hiervoor

Hieronder een uitgebreide Content-Security-Policy: / X-Content-Security-Policy / X-WebKit-CSP hopende dat die bij jullie werkt, gezien dat hij niet bij mij werkt met de template die ik momenteel gebruik.

Je mag dan niet de Content-Security-Policy: gebruiken in het vorige topic let daarop het is namelijk een set wat bij elkaar behoord.

Vervang JOUWWEBSITE.NL

Als het hierboven niet werkt bij je, geef het even aan in PB

Verder raad ik ieder aan om het volgende ook in de .htaccess bestand te zetten

Header always set Public-Key-Pins:

Je komt op diverse websites, dit soort instellingen tegen

WAARSCHUWING GEBRUIK DAT NOOIT, GOOGLE WAARSCHUWT MEN EROVER.

WAARSCHUWING GEBRUIK DAT NOOIT, GOOGLE WAARSCHUWT MEN EROVER.

Het blijkt zo lek als een mandje te zijn, hackers kunnen op een vrij makkelijke manier je dus hacken. Naast dat feit, blijkt chrome website browser jouw website blokkeert. Maakt men 1 verkeerde invoer van je SHA256 pin, is er geen weg meer terug.

Verder rest mij het volgende, ik hoop dat jullie hier veel aan zullen hebben, en dat jullie ranking hierdoor ook omhoog zal gaan schieten.

Hieronder een uitgebreide Content-Security-Policy: / X-Content-Security-Policy / X-WebKit-CSP hopende dat die bij jullie werkt, gezien dat hij niet bij mij werkt met de template die ik momenteel gebruik.

Je mag dan niet de Content-Security-Policy: gebruiken in het vorige topic let daarop het is namelijk een set wat bij elkaar behoord.

Vervang JOUWWEBSITE.NL

Code:

Header set Content-Security-Policy: "default-src 'self' data: https://JOUWWEBSITE.NL; script-src 'self' data: https://JOUWWEBSITE.NL; object-src 'self' data: https://JOUWWEBSITE.NL; style-src 'self' data: https://JOUWWEBSITE.NL; img-src 'self' data: https://JOUWWEBSITE.NL; media-src 'self' data: https://JOUWWEBSITE.NL; frame-src 'self' data: https://JOUWWEBSITE.NL; font-src 'self' data: https://JOUWWEBSITE.NL; connect-src 'self' data: https://JOUWWEBSITE.NL"

Header set X-Content-Security-Policy: "default-src 'self' data: https://JOUWWEBSITE.NL; script-src 'self' data: https://JOUWWEBSITE.NL; object-src 'self' data: https://JOUWWEBSITE.NL; style-src 'self' data: https://JOUWWEBSITE.NL; img-src 'self' data: https://JOUWWEBSITE.NL; media-src 'self' data: https://JOUWWEBSITE.NL; frame-src 'self' data: https://JOUWWEBSITE.NL; font-src 'self' data: https://JOUWWEBSITE.NL; connect-src 'self' data: https://JOUWWEBSITE.NL"

Header set X-WebKit-CSP: "default-src 'self' data: https://JOUWWEBSITE.NL; script-src 'self' data: https://JOUWWEBSITE.NL; object-src 'self' data: https://JOUWWEBSITE.NL; style-src 'self' data: https://JOUWWEBSITE.NL; img-src 'self' data: https://JOUWWEBSITE.NL; media-src 'self' data: https://JOUWWEBSITE.NL; frame-src 'self' data: https://JOUWWEBSITE.NL; font-src 'self' data: https://JOUWWEBSITE.NL; connect-src 'self' data: https://JOUWWEBSITE.NL"

Als het hierboven niet werkt bij je, geef het even aan in PB

Verder raad ik ieder aan om het volgende ook in de .htaccess bestand te zetten

Code:

ServerSignature Off

Header always set Public-Key-Pins:

Je komt op diverse websites, dit soort instellingen tegen

WAARSCHUWING GEBRUIK DAT NOOIT, GOOGLE WAARSCHUWT MEN EROVER.

Code:

Header always set Public-Key-Pins:

pin-sha256="yNkkjsfQHeV588iVJantM9kHtq/MTQUngcvla0urax8ec=";

pin-sha256="kioi81dUR9y6Kja30RrAn7JKnbQG/uEtLMkBgFF2Fuihg=";

max-age=5184000; includeSubDomains;

WAARSCHUWING GEBRUIK DAT NOOIT, GOOGLE WAARSCHUWT MEN EROVER.

Het blijkt zo lek als een mandje te zijn, hackers kunnen op een vrij makkelijke manier je dus hacken. Naast dat feit, blijkt chrome website browser jouw website blokkeert. Maakt men 1 verkeerde invoer van je SHA256 pin, is er geen weg meer terug.

Verder rest mij het volgende, ik hoop dat jullie hier veel aan zullen hebben, en dat jullie ranking hierdoor ook omhoog zal gaan schieten.

Onderwerp is gesloten.

-

Onderwerp Auteur

- Bezoeker

-

03 nov 2018 19:42 #18084

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Expect-CT

Met Expect-CT kan een site bepalen of ze klaar zijn voor de komende Chrome vereisten en/of hun CT-beleid afdwingen.

Er zijn hiervoor 3 mogelijkheden.

Om te beginnen, zoals elk nieuw mechanisme, zouden alle sites dit in de rapport-alleen-modus moeten gebruiken om het water te testen en ervoor te zorgen dat het geen storingen veroorzaakt. Dit betekent dat u de handhavingsrichtlijn dient weg te laten en de maximumleeftijd in te stellen op 0. Dit is een voorbeeld:

Dit beleid wordt geïmplementeerd in de modus Alleen-rapporteren en als de browser geen CT-informatie ontvangt waar het tevreden mee is, ook wel 'CT Qualified' genoemd, in plaats van de verbinding te beëindigen, wordt er eenvoudig een rapport naar het opgegeven rapport verzonden. uri waarde. Als u tevreden bent dat u SCT's correct en betrouwbaar aflevert, kunt u beginnen met het afdwingen van het Expect-CT-beleid en de browser vertellen geen certificaten te accepteren die niet correct zijn vastgelegd in CT. Begin dit proces met een lage max-leeftijd, een echt lage max-leeftijd.

Het is wel dat je dan aangemeld moet zijn bij report-uri.com, en die functie kost geld.

Je kan ook de volgende methode gebruiken, zonder dat je bij report-uri.com moet aanmelden en heeft exact de zelfde werking op rapporteren na.

Deze staat nu al in de gehele code voor de htaccess bestand.

Met Expect-CT kan een site bepalen of ze klaar zijn voor de komende Chrome vereisten en/of hun CT-beleid afdwingen.

Er zijn hiervoor 3 mogelijkheden.

Om te beginnen, zoals elk nieuw mechanisme, zouden alle sites dit in de rapport-alleen-modus moeten gebruiken om het water te testen en ervoor te zorgen dat het geen storingen veroorzaakt. Dit betekent dat u de handhavingsrichtlijn dient weg te laten en de maximumleeftijd in te stellen op 0. Dit is een voorbeeld:

Code:

Header set Expect-CT: max-age=0, report-uri="https://{$subdomain}.report-uri.com/r/d/ct/reportOnly"

Dit beleid wordt geïmplementeerd in de modus Alleen-rapporteren en als de browser geen CT-informatie ontvangt waar het tevreden mee is, ook wel 'CT Qualified' genoemd, in plaats van de verbinding te beëindigen, wordt er eenvoudig een rapport naar het opgegeven rapport verzonden. uri waarde. Als u tevreden bent dat u SCT's correct en betrouwbaar aflevert, kunt u beginnen met het afdwingen van het Expect-CT-beleid en de browser vertellen geen certificaten te accepteren die niet correct zijn vastgelegd in CT. Begin dit proces met een lage max-leeftijd, een echt lage max-leeftijd.

Code:

Header set Expect-CT: enforce, max-age=30, report-uri="https://{$subdomain}.report-uri.com/r/d/ct/enforce"

Het is wel dat je dan aangemeld moet zijn bij report-uri.com, en die functie kost geld.

Je kan ook de volgende methode gebruiken, zonder dat je bij report-uri.com moet aanmelden en heeft exact de zelfde werking op rapporteren na.

Code:

Header set Expect-CT: "enforce, max-age=30"

Deze staat nu al in de gehele code voor de htaccess bestand.

Onderwerp is gesloten.

-

Onderwerp Auteur

- Bezoeker

-

04 nov 2018 14:36 #18085

door

Beantwoord door in topic Hoe HTTP headers instellen? *

Controleer de HSTS-voorlaadstatus en geschiktheid

Alles draait hier om HSTS

Op deze website kan je nazien of jouw instellingen in de .htaccess bestand correct zijn.

Het kan voorkomen dat er een Melding komt in het geel, dat jij je nog ergens een HSTS verwijzing hebt staan.

Die moet je dus verwijderen, het kan zijn dat je in je .htaccess bestand een REDIRECT hebt staan.

Dat kan zijn van een http://www. naar een niet http://

Verwijder die en plaats de hieronder gegevens in je .htaccess betand

Zodra je alles hebt goed gedaan, zou het hele scherm groen worden, wat dus aangeeft dat je het perfect hebt gedaan.

Maar nu is er nog iets, en dat is ongelooflijk belangrijk omdat ook te doen om je website aan te melden via de zelfde knop. dan krijg je nadien de volgende melding

Status: jouwdomeinnaam.nl is pending submission to the preload list.

Je bent nu geheel klaar hier, maar sla wel even de test website op in je bladwijzer

Alles draait hier om HSTS

Op deze website kan je nazien of jouw instellingen in de .htaccess bestand correct zijn.

Het kan voorkomen dat er een Melding komt in het geel, dat jij je nog ergens een HSTS verwijzing hebt staan.

Die moet je dus verwijderen, het kan zijn dat je in je .htaccess bestand een REDIRECT hebt staan.

Dat kan zijn van een http://www. naar een niet http://

Verwijder die en plaats de hieronder gegevens in je .htaccess betand

Code:

RewriteCond %{HTTPS} off

RewriteRule ^(.*) https://jouwdomeinnaam.nl%{HTTP_HOST}%{REQUEST_URI} [R=301]

Zodra je alles hebt goed gedaan, zou het hele scherm groen worden, wat dus aangeeft dat je het perfect hebt gedaan.

Maar nu is er nog iets, en dat is ongelooflijk belangrijk omdat ook te doen om je website aan te melden via de zelfde knop. dan krijg je nadien de volgende melding

Status: jouwdomeinnaam.nl is pending submission to the preload list.

Je bent nu geheel klaar hier, maar sla wel even de test website op in je bladwijzer

Onderwerp is gesloten.